AWS IAM

- Identity Access Management

- AWS 리소스 접근제어

AWS Identity

Root Account

- Administrator

IAM - User, Role

- (제한된) AWS web console & AWS API

STS(Security Token Service)

- (제한된) AWS web console & AWS API

- life-time

AWS IAM Policy

AWS 서비스와 리소스에 대한 인가 기능 제공

AWS IAM Policy 종류

SCP (Service Control Policy)

- AWS Organizations 내 정책

- OU or AWS Account 레벨에서의 정책

Permission Policy, Permission Boundary

- IAM User, Role에 대한 정책

- Bondary: IAM User, Role에 할당된 권한 제한

- s3 특정 bucket에 대해서만 접근할수 있도록 제한

Session Policy

- sts, Federation 시 권한 제어

Resource-based Policy

- Identity가 아니라 AWS Resource 자체에 권한 제어

- S3, SQS, KMS, ECR, ...

Endpoint Policy

- Gateway type vpc endpoint

IAM Policy (JSON Format)

Effect

- Allow, Deny

Principle

- 대상, 누가?

- AWS IAM User 지정 가능

- federated: 외부 IdP 통해 공급된 사용자

- 서비스 지정 가능

Action

- 어떤 행위?

- "Action": "iam:*AccessKey*"

Resource

- 무엇을?

- 특정 s3 bucket, 전체 resource, ec2 모든 리소스 등

Condition

- 조건

- 특정 sourceIP가 ~일 때, 리소스에 특정 tag가 달려 있을 때

- 특정 시간에

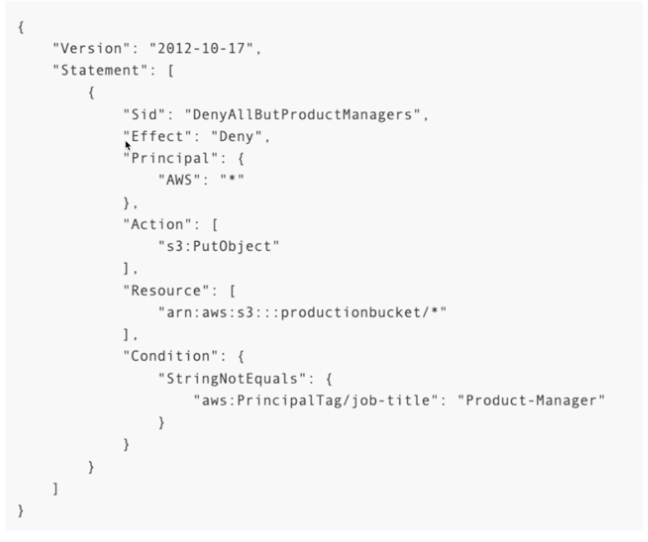

Example

- 명시적으로 거부

- AWS에 있는 모든 유저, 롤

- s3:PutObject

- productionbucket/* 대상

- job-title tag condition 지정

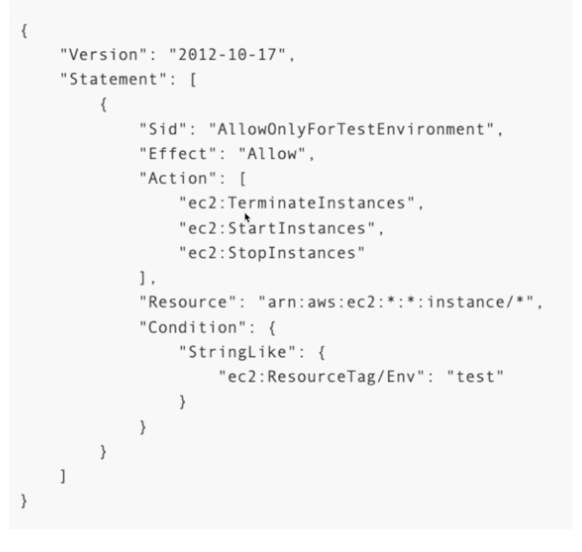

- 허용

- ec2 관련 Action

- ec2 전체

- ec2의 resourcetag/env가 test를 가진 ec2 일 때

- 신규 입사자가 올 때, test ec2 관련 권한만 부여

'DevOps' 카테고리의 다른 글

| [AWS] EKS Karpenter (0) | 2022.07.09 |

|---|---|

| [AWS] EKS vs ECS (0) | 2022.04.17 |

| [Git] Style Guide (0) | 2021.11.06 |

| [Git] git 명령어 참고 (0) | 2021.10.13 |

| [JVM] Java 가비지 컬렉션 (Garbage Collection) (0) | 2020.06.17 |

댓글